UA

Min Read

Коротке пояснення про важливість кібербезпеки в сучасному світі.

Анонс того, що таке пентест і чому це важливо.

Що таке тестування на проникнення (пентест)?

Детальне, але просте пояснення пентесту.

Мета пентесту.

Для чого потрібна кібербезпека?

Пояснення ролі кібербезпеки в захисті даних.

Зв'язок між кібербезпекою та пентестом.

Яку роботу виконує пентестер?

Опис типових задач пентестера.

Етапи проведення пентесту.

Яка розвідка існує в пентесті?

Інформація про різні методи розвідки, які використовують пентестери.

Приклади технік розвідки.

Хто перевіряє, наскільки вразлива система чи застосунок? Хто перевіряє, наскільки вразлива система?

Роз'яснення, хто відповідає за тестування на вразливості.

Роль пентестера в цьому процесі.

Який спеціаліст пише код, в якому не буде вразливостей?

Роль безпечного кодування.

Відповідальність розробників за створення безпечного коду.

Які мови програмування повинен знати пентестер?

Перелік необхідних мов програмування для пентестера.

Чому ці мови важливі.

Яка операційна система найчастіше використовується тестувальниками на проникнення?

Перелік популярних операційних систем для пентесту.

Причини їхньої популярності.

Чим займаються тестери пентесту?

Детальний опис щоденних задач тестувальника на проникнення.

Необхідні навички та знання.

Що таке багбаунті?

Пояснення програми винагород за знайдені вразливості (багбаунті).

Як пентестери можуть брати участь у багбаунті.

Скільки заробляють пентестери?

Інформація про рівень заробітної плати пентестерів.

Фактори, які впливають на заробіток (досвід, навички, місцезнаходження).

Пентест: Атака з дозволу для виявлення слабкостей

Тестування на проникнення (пентест), в простому визначенні, – це санкціонована спроба зламати комп'ютерну систему, мережу або веб-застосунок, щоб виявити вразливості, які можуть бути використані зловмисниками. Уявіть собі, що ви наймаєте професійного злодія, щоб він спробував проникнути у ваш будинок, але з вашого дозволу і з чіткими інструкціями, що можна робити, а що ні. Мета – виявити слабкі місця в системі безпеки, перш ніж це зробить реальний зловмисник.

На відміну від автоматизованого сканування вразливостей, пентест виконується вручну досвідченими фахівцями – пентестерами, які використовують різноманітні інструменти та методи, щоб імітувати реальні атаки. Це дозволяє виявити не лише відомі вразливості, але й складні логічні помилки, невідповідності в конфігурації та інші проблеми, які неможливо виявити автоматично.

Навіщо потрібен пентест?: Більше, ніж просто виявлення вразливостей

Пентест – це не лише про пошук дірок в системі безпеки. Це комплексний процес, який допомагає організаціям:

Виявити вразливості: Зрозуміти, де саме знаходяться слабкі місця в їхніх системах, мережах та додатках.

Оцінити ризики: Визначити потенційний збиток, який може бути завданий в результаті експлуатації виявлених вразливостей.

Перевірити ефективність захисту: Оцінити, наскільки добре працюють існуючі заходи безпеки (фаєрволи, системи виявлення вторгнень, антивіруси тощо).

Відповідати нормативним вимогам: Довести відповідність стандартам безпеки, таким як PCI DSS, HIPAA, GDPR та інші.

Підвищити рівень кібербезпеки: На основі результатів пентесту розробити стратегію для усунення вразливостей та посилення загального захисту.

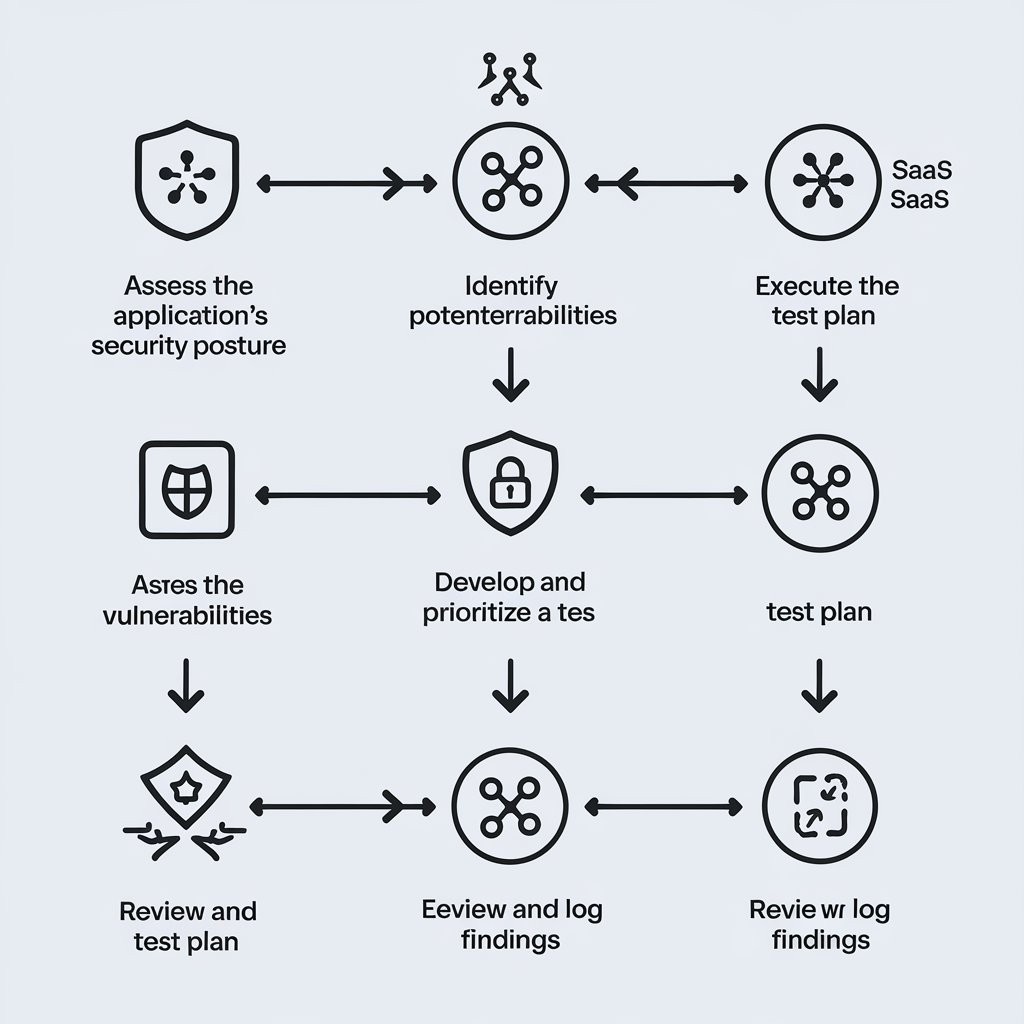

Етапи пентесту: Від планування до звітності

Пентест – це не хаотична спроба зламати систему, а чітко структурований процес, який зазвичай складається з наступних етапів:

Планування та підготовка:

Визначення цілей та обсягу пентесту.

Узгодження правил поведінки (Rules of Engagement) з замовником.

Визначення методів та інструментів, які будуть використовуватись.

Розвідка:

Збір інформації про об'єкт тестування:

OSINT (з відкритих джерел).

Сканування мережі та хостів.

Аналіз веб-сайту та його інфраструктури.

Сканування:

Використання автоматизованих інструментів для виявлення вразливостей.

Ідентифікація відкритих портів, сервісів, версій програмного забезпечення.

Експлуатація:

Використання виявлених вразливостей для отримання доступу до системи.

Ескалація привілеїв (отримання прав адміністратора).

Встановлення тримачів (backdoors) для подальшого доступу (за погодженням з замовником).

Звітність:

Створення детального звіту про результати пентесту.

Опис виявлених вразливостей та їхній потенційний вплив.

Надання рекомендацій щодо усунення вразливостей.

Різновиди пентесту: Вибираємо правильний підхід

Існують різні види пентесту, які відрізняються обсягом інформації, доступної пентестеру:

Black Box Penetration Testing (Чорна скринька): Пентестер не має жодної інформації про систему, яку він має тестувати. Він починає з нуля і повинен зібрати всю необхідну інформацію самостійно. Це імітує реальну атаку зловмисника.

White Box Penetration Testing (Біла скринька): Пентестер має повний доступ до інформації про систему, включаючи вихідний код, архітектуру, конфігурацію. Це дозволяє провести більш глибокий та всебічний аналіз безпеки.

Grey Box Penetration Testing (Сіра скринька): Пентестер має обмежену інформацію про систему. Наприклад, він може знати структуру мережі, але не мати доступу до вихідного коду.

Вибір конкретного виду пентесту залежить від цілей тестування, бюджету та наявності інформації.

Пентест vs. Сканування вразливостей: Відмінності та переваги

Важливо розуміти різницю між пентестом та скануванням вразливостей. Сканування вразливостей – це автоматизований процес, який використовує спеціальне програмне забезпечення для пошуку відомих вразливостей в системі. Пентест, з іншого боку, – це ручний процес, який виконується досвідченими фахівцями, які можуть виявити не лише відомі вразливості, але й складні логічні помилки та інші проблеми, які неможливо виявити автоматично.

Хоча сканування вразливостей є корисним інструментом для швидкої перевірки безпеки, воно не може замінити пентест. Пентест забезпечує більш глибокий та всебічний аналіз безпеки, який дозволяє організаціям зрозуміти, як реальний зловмисник може зламати їхні системи та як їм захиститися від таких атак.

Висновки: Пентест – інвестиція в кібербезпеку

Тестування на проникнення – це важлива інвестиція в кібербезпеку будь-якої організації. Це дозволяє виявити слабкі місця в системі захисту, оцінити ризики та розробити стратегію для посилення загальної безпеки. Незважаючи на вартість, пентест може допомогти запобігти значним фінансовим втратам та репутаційним збиткам, які можуть бути завдані в результаті кібератак.

Join our newsletter list

Sign up to get the most recent blog articles in your email every week.

You can copy our materials only after making sure that your services are safe.

This site is protected by reCAPTCHA and the Google Privacy Policy and Terms of Service apply.