UA

5 Min Read

Еволюція терміну "Хакер": Від Інженерів до Кіберзлочинців

Перш ніж зануритись в історію, важливо зрозуміти, що термін "хакер" еволюціонував з часом. У перші дні комп'ютерної ери, хакерами називали ентузіастів-інженерів, які захоплювались дослідженням та модифікацією комп'ютерних систем, щоб покращити їхню функціональність.

Перші хакери:

MIT Model Railroad Club (1950-ті): Група студентів Массачусетського технологічного інституту (MIT), які експериментували з електричними залізничними системами та телефонними мережами. Їхні інноваційні рішення та творчий підхід до вирішення проблем вважаються початком хакерської культури.

TX-0 (1959): Перший комп'ютер в MIT, який став центром хакерської активності. Студенти використовували TX-0 для розробки нових програм та ігор, розширюючи можливості машини.

У ті часи, "хак" означав елегантне, розумне та творче рішення проблеми. Це було щось, чим можна було пишатися.

Зміна парадигми: З'ява зловмисного хакінгу

З розвитком комп'ютерних мереж та Інтернету, хакерство набуло нового значення. З'явилися люди, які використовували свої знання для незаконних цілей:

Злом систем для отримання інформації: Крадіжка даних, інтелектуальної власності та особистої інформації.

Дефейс веб-сайтів: Зміна зовнішнього вигляду веб-сайтів для вираження політичних поглядів або просто заради задоволення.

Розповсюдження шкідливого програмного забезпечення: Віруси, трояни та інше шкідливе ПЗ, призначене для пошкодження або крадіжки даних.

Саме тоді термін "хакер" почав асоціюватися з кіберзлочинністю.

Різні Типи Хакерів: Від "Білих Капелюхів" до "Чорних"

Сучасний світ хакінгу поділяється на кілька категорій, які різняться за мотивами та методами:

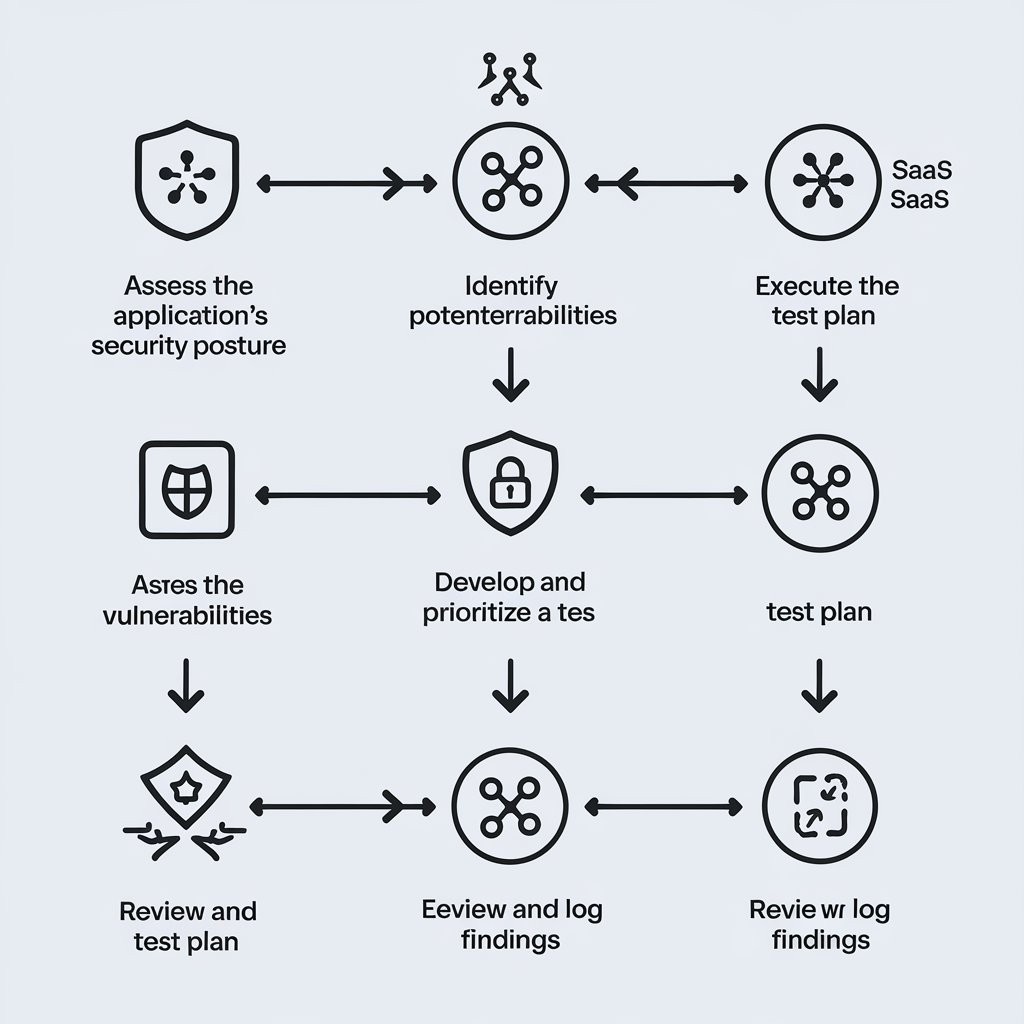

White Hats (Білі Капелюхи): Етичні хакери, які використовують свої знання для захисту комп'ютерних систем. Вони працюють на компанії та організації, щоб виявляти та усувати вразливості. Агентство Активного Аудиту часто співпрацює з "білими капелюхами" для проведення аудитів безпеки та тестування на проникнення.

Black Hats (Чорні Капелюхи): Зловмисні хакери, які використовують свої знання для незаконних цілей, таких як крадіжка даних, пошкодження систем та вимагання грошей.

Grey Hats (Сірі Капелюхи): Хакери, які іноді діють етично, а іноді ні. Вони можуть виявляти вразливості в системах і повідомляти про них власникам, але також можуть вимагати плату за виправлення цих вразливостей.

Script Kiddies (Скріпт-Кідді): Недосвідчені хакери, які використовують готові інструменти та скрипти для здійснення атак. Вони зазвичай не володіють глибокими знаннями про комп'ютерні системи.

Hacktivists (Хактівісти): Хакери, які використовують свої знання для вираження політичних поглядів або підтримки соціальних рухів. Вони можуть дефейсити веб-сайти, розповсюджувати інформацію або здійснювати кібератаки на організації, які вони вважають несправедливими.

Мотивація Хакерів: Чому Вони Це Роблять?

Мотивація хакерів може бути різною, залежно від їхнього типу та особистих переконань:

Прибуток: Чорні капелюхи часто мотивовані фінансовою вигодою. Вони можуть красти дані для продажу, вимагати викуп за заблоковані системи або використовувати шкідливе програмне забезпечення для отримання незаконного прибутку.

Виклик: Деякі хакери роблять це заради задоволення від розгадування складних проблем та подолання захисту.

Політичні переконання: Хактівісти використовують хакінг як інструмент для вираження своєї позиції та боротьби за соціальну справедливість.

Дослідження: Білі капелюхи мотивовані бажанням покращити безпеку комп'ютерних систем та захистити їх від зловмисників.

Слава: Деякі хакери прагнуть слави та визнання у хакерській спільноті.

Міфи про Хакерів: Розвінчуємо Стереотипи

Існує багато стереотипів про хакерів, які не завжди відповідають дійсності:

Міф: Хакери – це завжди злі люди.

Реальність: Існують етичні хакери (білі капелюхи), які працюють для захисту комп'ютерних систем.

Міф: Хакери – це генії, які можуть зламати будь-яку систему.

Реальність: Хоча хакери володіють глибокими знаннями про комп'ютерні системи, успіх злому залежить від багатьох факторів, включаючи вразливості системи та рівень захисту.

Міф: Хакери завжди діють поодинці.

Реальність: Багато хакерів працюють в групах, обмінюючись знаннями та інструментами.

Міф: Хакери завжди використовують складні інструменти та техніки.

Реальність: Багато атак здійснюються за допомогою простих методів, таких як фішинг або використання вразливостей в програмному забезпеченні.

Висновок: Знання – це Сила (і Відповідальність)

Хакерство – це складна та багатогранна сфера, яка постійно розвивається. Розуміння історії, типів та мотивів хакерів є важливим для захисту від кіберзагроз. Як Агентство Активного Аудиту, ми вважаємо, що знання – це сила, але також і велика відповідальність. Використовуйте свої знання в галузі кібербезпеки для захисту себе, своїх близьких та своєї компанії.

Про Агентство Активного Аудиту

Ми, Агентство Активного Аудиту, пропонуємо широкий спектр послуг в сфері аудиту, бухгалтерського обліку, податкового консультування та кібербезпеки. Наша команда експертів допоможе вам захистити ваш бізнес від кіберзагроз та забезпечити відповідність законодавству. Ми також проводимо навчання та консультації з кібербезпеки для фізичних та юридичних осіб.

Наші контакти:

Адреса: Оболонська набережна, 1к3, офіс 310, Київ, 04211

Години роботи: Скоро відкриється ⋅ 09:00

Телефон: 044 228 1588

Сайт: audit3a.com

Ми завжди раді допомогти вам! Звертайтеся до нас за консультацією.

Join our newsletter list

Sign up to get the most recent blog articles in your email every week.

You can copy our materials only after making sure that your services are safe.

This site is protected by reCAPTCHA and the Google Privacy Policy and Terms of Service apply.