UA

5 Min Read

Kali Linux – це дистрибутив Linux, розроблений спеціально для цифрової криміналістики та тестування на проникнення. Він є одним з найпопулярніших інструментів у руках спеціалістів з кібербезпеки, хакерів, етичних хакерів та дослідників безпеки. Kali Linux містить величезну кількість інструментів, необхідних для проведення різних тестів на проникнення, збору інформації, аналізу вразливостей та багато іншого. У цій статті ми детально розглянемо Kali Linux, починаючи з її історії та закінчуючи практичним використанням.

1. Історія Kali Linux

Kali Linux не виникла на порожньому місці. Вона є нащадком BackTrack Linux, популярного дистрибутиву для тестування на проникнення, який був розроблений Offensive Security. Команда Offensive Security вирішила переробити BackTrack, щоб він відповідав сучасним стандартам та краще інтегрувався з останніми технологіями.

Основні віхи в історії Kali Linux:

2006: Засновано BackTrack Linux.

2013: Випущено Kali Linux як перероблену версію BackTrack на основі Debian. Цей перехід на Debian забезпечив кращу стабільність, безпеку та можливість оновлень.

Відтоді: Kali Linux постійно розвивається, отримуючи регулярні оновлення, нові інструменти та покращення.

Основні причини переходу від BackTrack до Kali Linux:

Debian: Використання Debian як базової операційної системи забезпечило значну стабільність та безпеку.

Відкритий код: Kali Linux – це проект з відкритим кодом, що дозволяє спільноті активно брати участь у його розвитку.

Підтримка ARM: Kali Linux підтримує широкий спектр апаратних платформ, включаючи ARM, що дозволяє використовувати її на малих пристроях, таких як Raspberry Pi.

Велика бібліотека інструментів: Kali Linux поставляється з великою бібліотекою інструментів для тестування на проникнення, які постійно оновлюються та покращуються.

2. Встановлення Kali Linux

Існує кілька способів встановити Kali Linux:

Безпосередньо на жорсткий диск: Це найпоширеніший спосіб встановлення Kali Linux. Він забезпечує найкращу продуктивність, але вимагає форматування одного з ваших жорстких дисків.

Віртуальна машина (Virtual Machine): Використання віртуальної машини, такої як VMware або VirtualBox, дозволяє запускати Kali Linux всередині іншої операційної системи (наприклад, Windows або macOS). Це зручний спосіб спробувати Kali Linux без зміни основної системи.

Live USB: Завантаження Kali Linux з USB-накопичувача дозволяє запустити систему без встановлення на жорсткий диск. Це корисно для тестування або для використання Kali Linux на комп'ютерах, де ви не маєте прав на встановлення програмного забезпечення.

Подвійне завантаження (Dual Boot): Встановлення Kali Linux разом з іншою операційною системою (наприклад, Windows) дозволяє вам вибирати, яку систему завантажувати при кожному запуску комп'ютера.

Ми розглянемо встановлення Kali Linux на віртуальну машину за допомогою VirtualBox.

Кроки встановлення Kali Linux на VirtualBox:

Завантаження Kali Linux:

Перейдіть на офіційний веб-сайт Kali Linux (https://www.kali.org/downloads/).

Завантажте образ ISO, який відповідає вашій архітектурі (32-bit або 64-bit). Рекомендується використовувати 64-bit версію.

Встановлення VirtualBox:

Якщо у вас ще не встановлено VirtualBox, завантажте та встановіть його з офіційного веб-сайту (https://www.virtualbox.org/).

Створення віртуальної машини:

Запустіть VirtualBox.

Натисніть кнопку "New" (Нова).

Введіть назву для вашої віртуальної машини (наприклад, "Kali Linux").

Виберіть "Type" (Тип) – "Linux".

Виберіть "Version" (Версія) – "Debian (64-bit)" або "Debian (32-bit)" залежно від завантаженого ISO-образу.

Натисніть "Next" (Далі).

Виділення пам'яті:

Виділіть достатньо оперативної пам'яті для віртуальної машини. Рекомендується принаймні 2 GB (2048 MB).

Натисніть "Next" (Далі).

Створення віртуального жорсткого диска:

Виберіть "Create a virtual hard disk now" (Створити віртуальний жорсткий диск зараз).

Натисніть "Create" (Створити).

Тип жорсткого диска:

Виберіть "VDI (VirtualBox Disk Image)".

Натисніть "Next" (Далі).

Спосіб зберігання:

Виберіть "Dynamically allocated" (Динамічно виділений).

Натисніть "Next" (Далі).

Розмір та розташування:

Виберіть розмір віртуального жорсткого диска. Рекомендується принаймні 20 GB.

Виберіть розташування для збереження файлу віртуального жорсткого диска.

Натисніть "Create" (Створити).

Налаштування віртуальної машини:

Виберіть створену віртуальну машину в головному вікні VirtualBox.

Натисніть кнопку "Settings" (Налаштування).

Перейдіть на вкладку "Storage" (Носії).

У розділі "Controller: IDE" натисніть на значок диска з плюсом.

Виберіть "Choose a disk file..." (Вибрати файл диска...).

Виберіть завантажений ISO-образ Kali Linux.

Натисніть "OK".

Запуск віртуальної машини:

Виберіть створену віртуальну машину в головному вікні VirtualBox.

Натисніть кнопку "Start" (Запустити).

Встановлення Kali Linux:

Виберіть "Graphical install" (Графічна інсталяція) за допомогою клавіш зі стрілками та натисніть "Enter".

Дотримуйтесь інструкцій на екрані, щоб завершити встановлення. Вам буде запропоновано вибрати мову, розташування, розкладку клавіатури, створити обліковий запис користувача та встановити завантажувач GRUB.

Важливо: При виборі способу розбиття диска, якщо ви встановлюєте Kali Linux на віртуальну машину, можна вибрати "Guided - use entire disk" (Керована – використовувати весь диск). Це найпростіший спосіб, який дозволяє автоматично розбити диск.

Завершення встановлення:

Після завершення встановлення віртуальна машина перезавантажиться.

Увійдіть до Kali Linux, використовуючи ім'я користувача та пароль, які ви створили під час встановлення.

3. Налаштування Kali Linux

Після встановлення Kali Linux важливо налаштувати систему для оптимальної продуктивності та безпеки.

Основні кроки налаштування:

Оновлення системи:

Відкрийте термінал.

Введіть наступні команди:

content_copydownloadUse code with caution.Bash

Ці команди оновлять список доступних пакетів, оновлять встановлені пакети до останніх версій та видалять непотрібні залежності.

Встановлення необхідних інструментів:

Kali Linux поставляється з великою кількістю інструментів, але ви можете встановити додаткові інструменти, які вам потрібні. Наприклад:

content_copydownloadUse code with caution.Bash

Налаштування мережі:

Налаштуйте мережу, щоб забезпечити доступ до Інтернету та інших мереж. Зазвичай Kali Linux автоматично налаштовує мережу за допомогою DHCP.

Встановлення драйверів:

Встановіть необхідні драйвери для вашого обладнання, такі як драйвери Wi-Fi адаптера.

Налаштування інтерфейсу:

Налаштуйте робочий стіл та інші параметри інтерфейсу на свій смак. Kali Linux використовує XFCE як робочий стіл за замовчуванням, який є легким та налаштовуваним.

Зміна пароля root:

За замовчуванням Kali Linux не має пароля для облікового запису root. Щоб встановити пароль, введіть наступну команду:

content_copydownloadUse code with caution.Bash

Введіть новий пароль та підтвердьте його.

Налаштування безпеки:

Увімкніть брандмауер (firewall) для захисту вашої системи. Kali Linux використовує iptables як брандмауер за замовчуванням. Ви можете використовувати ufw (Uncomplicated Firewall) для спрощення налаштування iptables:

content_copydownloadUse code with caution.Bash

Ці команди встановлять ufw, увімкнуть брандмауер та заблокують всі вхідні з'єднання, дозволяючи лише вихідні з'єднання.

4. Огляд основних інструментів Kali Linux

Kali Linux поставляється з сотнями інструментів для тестування на проникнення та цифрової криміналістики. Ось огляд деяких з найбільш популярних та корисних інструментів:

Nmap (Network Mapper): Nmap – це потужний сканер мережі, який використовується для виявлення хостів, служб та операційних систем у мережі. Він також може використовуватися для сканування портів та виявлення вразливостей.

Wireshark: Wireshark – це аналізатор мережевих пакетів, який використовується для захоплення та аналізу трафіку в мережі. Він може використовуватися для діагностики проблем з мережею, аналізу протоколів та виявлення шкідливого трафіку.

Metasploit Framework: Metasploit Framework – це платформа для розробки та виконання експлойтів. Вона містить велику бібліотеку експлойтів, корисних навантажень та інструментів для тестування на проникнення.

Aircrack-ng: Aircrack-ng – це набір інструментів для аудиту бездротових мереж. Він може використовуватися для злому паролів WEP та WPA/WPA2, захоплення IVs та аналізу бездротового трафіку.

John the Ripper: John the Ripper – це інструмент для злому паролів. Він може використовуватися для злому паролів, захешованих різними алгоритмами, такими як MD5, SHA-1 та SHA-256.

Burp Suite: Burp Suite – це платформа для тестування веб-додатків. Вона містить проксі-сервер, сканер вразливостей, інструменти для перехоплення та зміни трафіку та багато іншого.

SQLmap: SQLmap – це інструмент для автоматизації процесу виявлення та експлуатації SQL-ін'єкцій. Він може використовуватися для отримання доступу до баз даних та викрадення конфіденційної інформації.

Hydra: Hydra – це інструмент для злому паролів шляхом перебору. Він може використовуватися для злому паролів для різних служб, таких як FTP, SSH, HTTP та SMTP.

Nikto: Nikto – це сканер веб-серверів, який використовується для виявлення вразливостей та проблем конфігурації.

5. Висновок

Kali Linux – це потужний та універсальний інструмент для тестування на проникнення та цифрової криміналістики. Він містить величезну кількість інструментів, необхідних для проведення різних тестів та аналізу. Незалежно від того, чи є ви початківцем у сфері кібербезпеки, чи досвідченим професіоналом, Kali Linux може стати цінним доповненням до вашого набору інструментів.

Active Audit Agency: Забезпечення кібербезпеки вашого бізнесу

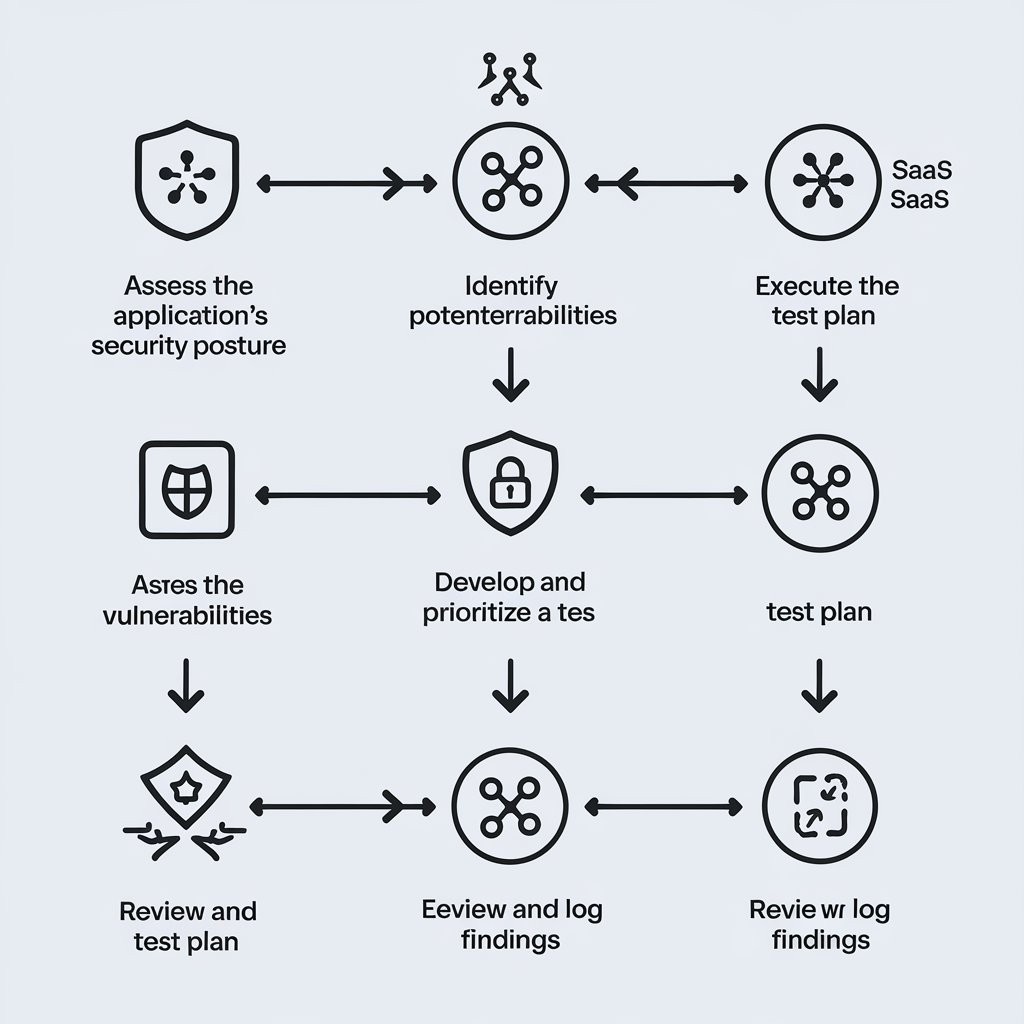

У світі зростаючих кіберзагроз важливо мати надійного партнера, який допоможе вам захистити свій бізнес. Active Audit Agency (Оболонська набережна, 1к3, офіс 310, Київ, 04211, audit3a.com) пропонує широкий спектр послуг з кібербезпеки для бізнесу в Києві:

Консультації з кібербезпеки: Наші експерти допоможуть вам розробити стратегію кібербезпеки, яка відповідає вашим потребам та бюджету.

Аудит кібербезпеки: Ми проведемо аудит вашої ІТ-інфраструктури та виявимо слабкі місця та вразливості.

Тестування на проникнення: Ми перевіримо вашу систему захисту за допомогою реальних атак, щоб виявити вразливості та оцінити ризики.

Впровадження заходів захисту даних: Ми допоможемо вам впровадити ефективні заходи захисту даних, щоб запобігти витоку конфіденційної інформації.

Моніторинг кібербезпеки та реагування на інциденти: Ми цілодобово моніторимо вашу інфраструктуру та реагуємо на будь-які загрози.

Зв'яжіться з нами сьогодні, щоб отримати безкоштовну консультацію та дізнатися, як ми можемо допомогти вам захистити ваш бізнес! Пам'ятайте, що кібербезпека – це не витрати, а інвестиції у майбутнє вашого бізнесу.

Join our newsletter list

Sign up to get the most recent blog articles in your email every week.

You can copy our materials only after making sure that your services are safe.

This site is protected by reCAPTCHA and the Google Privacy Policy and Terms of Service apply.